wordpress网站开源程序是现在互联网比较流行的程序之一,对于wordpress程序的安全性也是很多朋友比较关注的内容。今天小凯seo博客和朋友们分享的主题就是关于wordpress高危REST API内容注入漏洞的相关内容,内容正文部分转载自百度安全指数官网。

在 REST API 自动包含在 WordPress4.7 以上的版本, WordPress REST API 提供了一组易于使用的HTTP端点,可以使用户以简单的JSON格式访问网站的数据,包括用户,帖子,分类等。检索或更新数据与发送HTTP请求一样简单。上周,一个由 REST API 引起的影响 WorePress4.7.0 和 4.7.1 版本的漏洞被披露,该漏洞可以导致WordPress所有文章内容可以未经验证被查看,修改,删除,甚至创建新的文章,危害巨大。

漏洞影响

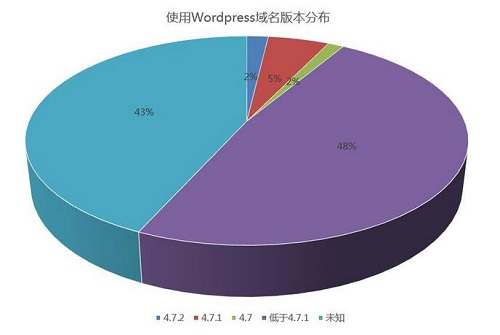

安全指数对全网wordpress站点(中国区100402个站点)进行观测,给出如下数据:

1、存在WordPress REST API 内容注入0day的域名数量,4.7版本1391个,4.7.1版本5356个。存在漏洞的版本占比6%,详细如下图:

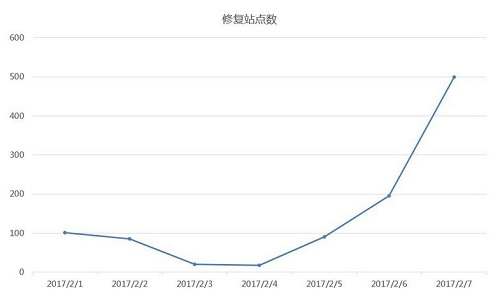

2、漏洞修复速度

我们对漏洞修复速度进行监控,最近一周的数据如下:

修复建议

1、升级到WordPress4.7.2版本;

2、使用百度云加速WAF防火墙进行防御;

3、添加网站至安全指数,及时了解网站组件突发/0day漏洞。

事件时间线

2017年1月26日,wordpress在官方微博上发布4.7.2版本用于修复高危漏洞,建议wordpress用户进行安全升级,在文中提到了对Sucuri等多位漏洞提交者的感激。

2017年2月1日,Sucuri WAF在官方微博上发布WordPress高危漏洞——REST API内容注入/权限提升漏洞的详细细节。

2017年2月1日,CloudFlare发布对该漏洞的WAF防御规则。

2017年2月2日,Exploit Database收录该漏洞,并给出了对应的PoC检测工具(python版本与ruby版本)。

2017年2月2日,Dustin Warren(个人)在packet storm上给出exploit脚本。

2017年2月2日, Rony Das(个人) 在github 给出exploit脚本。

2017年2月3日,exploit脚本在pastebin站点扩散。

了解更多

https://www.exploit-db.com/exploits/41223/

https://www.exploit-db.com/exploits/41224/

https://packetstormsecurity.com/files/140893

https://www.seebug.org/vuldb/ssvid-92637

http://paper.seebug.org/208/

https://www.secpulse.com/archives/55280.html