小凯seo博客很久没有和朋友们分享关于网站安全漏洞的话题了,这也是因为百度安全指数官网最近一段时间也没有更新这方面的内容。在2017年9月6日平台发布了一篇标题为《Struts2 REST插件高危远程代码执行漏洞(S2-052)》的内容,小凯转载过来和朋友们分享一下,正文部分如下:

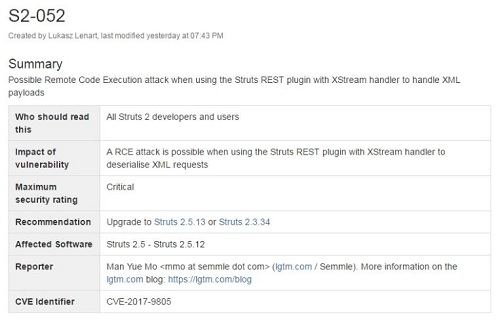

漏洞描述

启用Struts2 REST插件使用XStream的实例xstreamhandler处理反序列化XML请求时,由于没有进行任何过滤,可能造成远程执行代码(CVE-2017-9805),攻击者可以利用该漏洞构造恶意的XML内容获取服务器权限。

影响版本

Struts 2.5-2.5.12

漏洞等级:高危

修复建议

1、升级Struts 2到最新无漏洞版本:2.5.13或2.3.34;

2、编辑struts.xml,禁用REST插件或限制xhtml和json文件;

3、使用百度云加速WAF防火墙进行防御;

4、添加网站至安全指数,及时了解网站组件突发/0day漏洞。

了解更多:https://cwiki.apache.org/confluence/display/WW/S2-052