IPMI智能平台管理接口是一种开放标准的硬件管理接口规格,定义了嵌入式管理子系统进行通信的特定方法。IPMI 信息通过基板管理控制器 (BMC)(位于 IPMI 规格的硬件组件上)进行交流。使用低级硬件智能管理而不使用操作系统进行管理,具有两个主要优点: 首先,此配置允许进行带外服务器管理;其次,操作系统不必负担传输系统状态数据的任务。

IPMI是智能型平台管理接口(Intelligent Platform Management Interface)的缩写,是管理基于 Intel结构的企业系统中所使用的外围设备采用的一种工业标准,该标准由英特尔、惠普、NEC、美国戴尔电脑和SuperMicro等公司制定。用户可以利用IPMI监视服务器的物理健康特征,如温度、电压、风扇工作状态、电源状态等。而且更为重要的是IPMI是一个开放的免费标准,用户无需为使用该标准而支付额外的费用。

分布式拒绝服务(DDoS:Distributed Denial of Service)攻击指借助于客户/服务器技术,将多个计算机联合起来作为攻击平台,对一个或多个目标发动DDoS攻击,从而成倍地提高拒绝服务攻击的威力。通常,攻击者使用一个偷窃帐号将DDoS主控程序安装在一个计算机上,在一个设定的时间主控程序将与大量代理程序通讯,代理程序已经被安装在网络上的许多计算机上。代理程序收到指令时就发动攻击。利用客户/服务器技术,主控程序能在几秒钟内激活成百上千次代理程序的运行。【百度百科】

今天小凯seo博客转载一篇来自百度安全指数2018年3月22日刚刚发布的关于DDoS反射攻击分析的内容,正文部分如下:

0x00 前言

百度智云盾平台在2018年3月17日,防御了一次峰值2Gbps反射类型的DDOS攻击,通过安全分析,认定这是一次新型的反射DDoS攻击,该攻击使用了IPMI协议进行攻击,在国内尚未查到相关的案例。

IPMI(Intelligent Platform Management Interface)智能平台管理接口,原本是一种Intel架构的企业系统的周边设备所采用的一种工业标准。IPMI亦是一个开放的免费标准,用户无需支付额外的费用即可使用此标准。

IPMI 能够横跨不同的操作系统、固件和硬件平台,可以智能的监视、控制和自动回报大量服务器的运行状况,以降低服务器系统成本。IPMI基于UDP协议进行传输,基于该协议建立的远程管理控制服务,默认绑定在623端口。

0x01 攻击分析

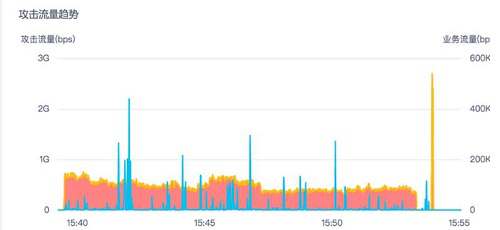

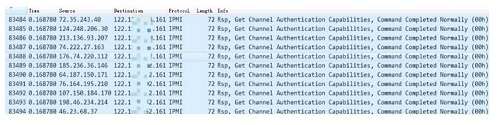

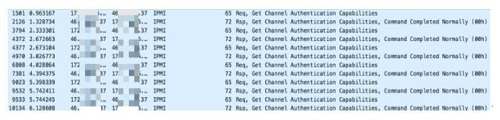

这个攻击过程持续了15分钟,峰值超过2Gbps。攻击来源IP共有54828个,攻击来源端口都是623,使用协议IPMI,长度为72字节。对数据包的内容进行具体分析,判断攻击包几乎都是IPMI协议的ping响应包。如图所示:

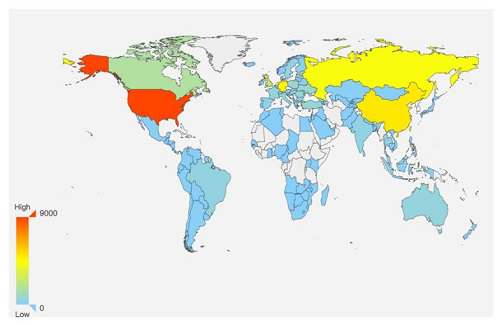

最初怀疑是攻击者伪造源IP实施的Flood攻击,但验证这54828个攻击源IP的623端口,存活率超过98%,很明显是一种反射攻击。分析反射源的地址位置特征,全球分布如下图示:

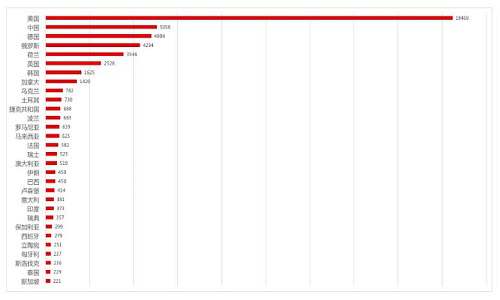

美国占了接近40%,TOP30国家排名如下图示:

0x02 关联风险分析

本次攻击采用的IPMIping攻击包,与常规的ping 类似,不同之处ping使用了ICMP协议传输。

IPMI 协议广泛用在Supermicro, Dell, HP, IBM的板载卡管理系统中。而这些存在着默认密码,甚至有些存在长久的Web漏洞可以直接获取密码。认证后可以操作除了ping之外更多的操作,如监控等数据。此时返回数据字节数会远大于请求数据。近几年出现的漏洞多以Web漏洞为主:

CVE-2014-8272 IPMI1.5任意命令执行

CVE-2013-4786 IPMI2.0离线密码爆破漏洞

CVE-2013-4037 IPMI密码哈希值泄漏漏洞

CVE-2013-4031 IPMI用户默认账号登录漏洞

CVE-2013-4782 Supermicro任意IPMI命令执行

CVE-2013-3623 Supermicro cgi/close_window.cgi缓冲区溢出任意命令执行

CVE-2013-3622 Supermicro logout.cgi缓冲区溢出任意命令执行

CVE-2013-3609 Supermicro 权限绕过漏洞

CVE-2013-3607 Supermicro 任意代码执行

CVE-2013-4783 Dell iDRAC6 身份验证绕过导致任意代码执行

CVE-2013-4784 Hp iLO 任意密码绕过

CVE-2014-0806 IBM BladeCenter高级管理模块IPMI明文凭证泄漏

CVE-2013-4037 IBM IPMI明文凭证泄漏。

板载卡管理系统往往不注重Web安全,更新也需要升级固件,导致很多有漏洞的平台裸露在公网中。

此次DDoS攻击源通过扫描分析,有近一半的IP属于Supermicro IPMI管理平台。而Supermicro IPMI管理平台也是被爆出很多漏洞。

0x03 反射攻击趋势分析

本次攻击使用的IPMIping包

IPMIping 传输如下:

Req请求 65字节,返回72字节。放大比例1.1倍。

但从放大比例上看,IPMI的ping包并不是一个好的“反射”放大协议。

但IPMIping 由于攻击包小,来源广泛,可能会穿透部分传统设备。

从最近的几次反射攻击事件看,一些使用量中等规模的UDP服务逐渐黑客利用起来,包括之前的Memcached反射,放大倍数利率达到50000倍,非常惊人。即使互联网上公共开放的数量只有10几万,也能产生大于1T的流量攻击。

无认证逻辑,或者弱认证逻辑(包含默认密码),不常见的UDP服务逐渐成为黑客发动攻击的首选。

0x04 关于团队

智云盾基于百度安全成熟的防御技术,通过灵活的合作模式,旨在为合作伙伴的IDC环境内建设和提供安全基础设施,为其本地快速检测和防御DDoS攻击提供解决方案,同时还能为其客户提供自动化且无限扩展的DDoS云防服务。此外智云盾平台集成包括资产弱点评估、黑客攻击检测、实时安全防御和威胁情报等一系列百度安全能力,在提高IDC安全能力的同时,为最终客户提供安全增值服务。了解更多请访问:https://dun.baidu.com